Vulnerabilidade crítica no n8n permite controle total de servidores e roubo de credenciais

Falha CVE-2026-25049 expõe plataformas de automação, integrações em nuvem e workflows de IA

- Nova vulnerabilidade crítica no n8n recebe CVSS 9.4

- Falha permite execução remota de comandos via workflows

- Atacantes podem roubar credenciais de APIs, cloud e IA

- Usuários do n8n Cloud enfrentam risco ampliado

- Exploração é simples e difícil de detectar

- Patches já estão disponíveis e exigem ação imediata

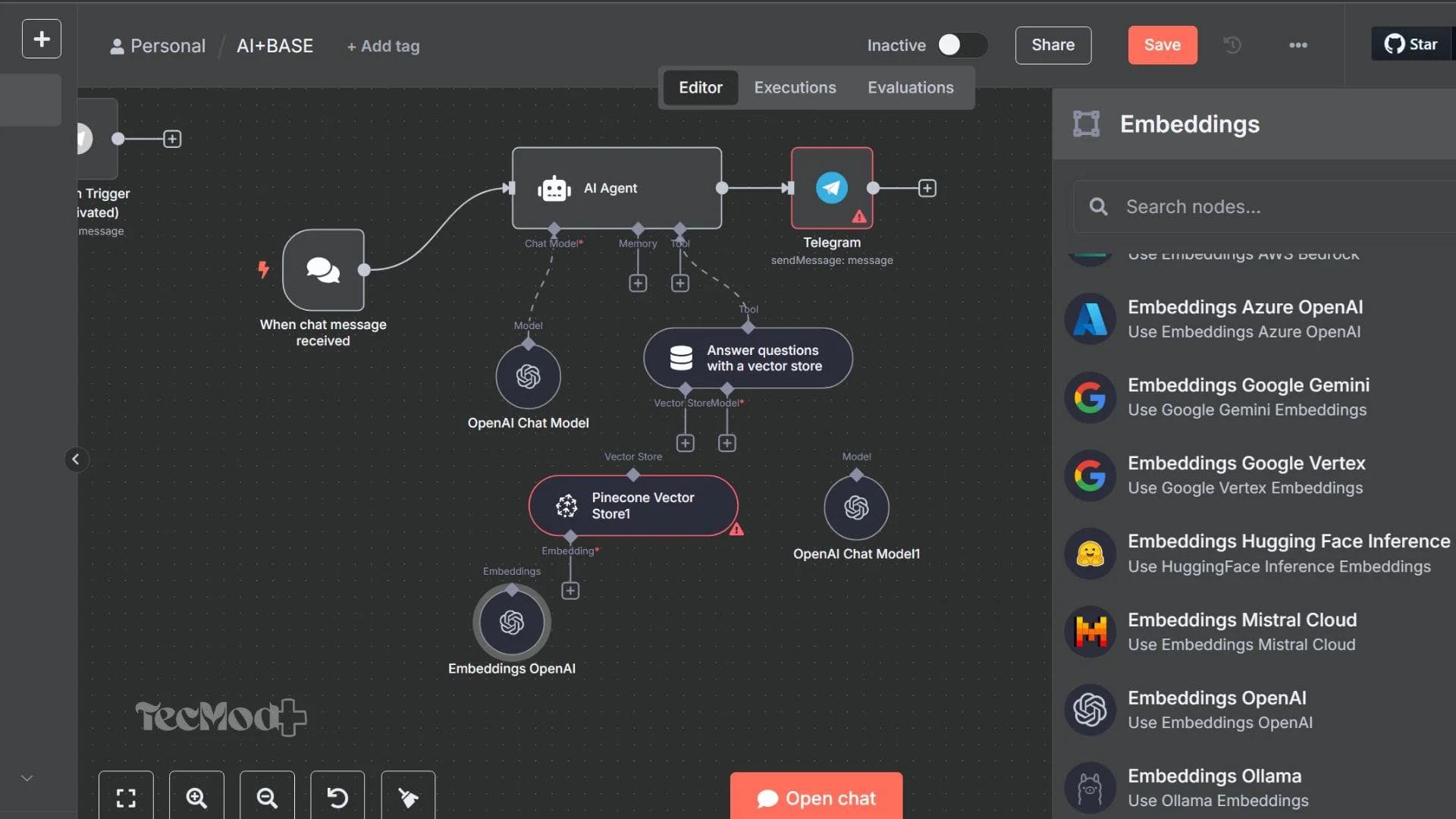

Uma nova vulnerabilidade crítica no n8n, uma das plataformas de automação mais populares do mercado, está acendendo um alerta vermelho em equipes de segurança ao redor do mundo. A falha permite que atacantes assumam controle total de servidores, roubem credenciais sensíveis e até interceptem interações com sistemas de inteligência artificial, tudo sem gerar sinais visíveis de comprometimento.

Identificada como CVE-2026-25049, a vulnerabilidade afeta a forma como o n8n analisa e sanitiza expressões dentro de workflows. O impacto é severo, especialmente porque a ferramenta atua como um hub central de integrações, conectando APIs, bancos de dados, serviços em nuvem e pipelines de IA.

O que é a vulnerabilidade CVE-2026-25049 no n8n?

A falha CVE-2026-25049 surge de um problema no mecanismo de validação de expressões usado pelo n8n em seus workflows. Em termos simples, o filtro responsável por impedir código malicioso não funciona corretamente, permitindo que expressões especialmente elaboradas executem comandos no sistema hospedeiro.

A vulnerabilidade recebeu uma pontuação CVSS de 9.4, o que a classifica como crítica. Segundo pesquisadores independentes, o impacto real pode ser ainda maior, considerando o tipo de dados normalmente processados pelo n8n.

CVSS (Common Vulnerability Scoring System) é o padrão global para avaliar a gravidade de falhas de segurança, considerando impacto, complexidade e possibilidade de exploração.

n8n virou um alvo constante de ataques

O n8n é uma plataforma de automação de código aberto amplamente adotada para integrar aplicações em nuvem, sistemas internos e, cada vez mais, workflows baseados em inteligência artificial.

Esses workflows automatizam processos como:

- Captação de leads

- Envio de e-mails

- Integração com CRMs

- Orquestração de serviços de IA

Justamente por isso, o n8n se tornou um alvo de alto valor.

A empresa confirmou a falha em um comunicado oficial de segurança, alertando que usuários autenticados com permissão para criar ou modificar workflows podem explorar expressões maliciosas para acionar execução não intencional de comandos no servidor.

Segundo os mantenedores:

“Um usuário autenticado com permissão para criar ou modificar workflows pode abusar de expressões elaboradas para executar comandos no sistema hospedeiro que executa o n8n.”

Essa divulgação ocorre poucas semanas após outro bug crítico, conhecido como “ni8mare”, que expôs cerca de 100 mil servidores n8n a ataques de execução remota sem autenticação.

Por que essa vulnerabilidade é tão perigosa?

De acordo com a Pillar Security, responsável pela divulgação junto a outros pesquisadores, o risco é elevado porque plataformas de automação centralizam credenciais críticas.

Uma exploração bem-sucedida pode permitir:

- Controle total do servidor

- Acesso a chaves de API armazenadas

- Roubo de tokens de cloud (AWS, GCP, Azure)

- Interceptação de interações com IA em tempo real

Segundo Eilon Cohen, pesquisador de segurança de IA da Pillar Security:

“Se a vítima consegue criar um workflow no n8n, o atacante pode assumir o servidor.”

Isso inclui acesso a:

O mais preocupante é que os workflows continuam funcionando normalmente, dificultando a detecção da invasão.

Usuários do n8n Cloud enfrentam risco ainda maior

Para usuários do n8n Cloud, a situação pode ser ainda mais grave. Segundo os pesquisadores, a arquitetura multi-tenant da plataforma pode permitir que um usuário malicioso acesse dados de outros clientes.

Em ambientes multi-tenant, vários clientes compartilham a mesma infraestrutura física, com isolamento lógico entre dados. A exploração dessa falha pode romper esse isolamento, colocando múltiplas organizações em risco.

Exploração é simples e silenciosa

Pesquisadores da SecureLayer 7 demonstraram que a exploração exige baixo esforço técnico. Em um proof of concept, foi possível:

- Criar um workflow com webhook público sem autenticação

- Inserir uma curta expressão JavaScript usando destructuring

- Forçar o n8n a executar comandos no nível do sistema

Uma vez ativo, qualquer pessoa com a URL do webhook pode executar comandos remotamente no servidor.

Esse tipo de ataque facilita a exfiltração de dados, termo usado para descrever a extração silenciosa de informações sensíveis de um sistema comprometido.

Plataformas de automação viram novo alvo estratégico

A falha reforça uma tendência clara: plataformas de automação estão se tornando alvos prioritários.

Ferramentas como o n8n:

- Armazenam credenciais de alto privilégio

- Conectam múltiplos sistemas críticos

- Operam de forma contínua e invisível

Uma única violação pode se espalhar rapidamente para CRMs, ERPs, clouds e serviços de IA, ampliando o impacto do ataque.

Patches já estão disponíveis: o que fazer agora?

O n8n já lançou patches corrigindo o CVE-2026-25049 e recomenda atualização imediata.

As equipes de segurança devem:

- Atualizar o n8n para a versão corrigida

- Revisar permissões de usuários

- Auditar workflows existentes

- Rotacionar credenciais sensíveis

- Monitorar logs de execução

Especial atenção deve ser dada a pipelines conectados a serviços em nuvem e IA.

Veja: Veja o comunicado oficial de segurança do n8n

Conclusão

A vulnerabilidade CVE-2026-25049 mostra que, à medida que plataformas de automação se tornam infraestrutura crítica, elas também se tornam alvos estratégicos para atacantes.

O n8n continua sendo uma ferramenta poderosa, mas esse episódio reforça a importância de:

- Atualizações constantes

- Gestão rigorosa de permissões

- Auditoria de workflows

- Segurança aplicada desde o design

Continue lendo: O que é o n8n e como ele pode automatizar suas tarefas

Relacionados

Segurança e Privacidade

Segurança e PrivacidadeIA e Deepfakes: 5 dicas práticas para não cair em golpes digitais

Segurança e Privacidade

Segurança e PrivacidadePix pelo WhatsApp: 3 configurações essenciais para proteger seu celular de golpes

Segurança e Privacidade

Segurança e PrivacidadeVeja como proteger melhor suas contas online e navegar com mais segurança

Compartilhe este post

Fique por dentro do mundo Tech

Receba as últimas novidades, tutoriais exclusivos e análises de gadgets diretamente na sua caixa de entrada. Sem spam, apenas conteúdo de qualidade.

Ao se inscrever, você concorda com nossa Política de Privacidade.

Comentários

Carregando comentários...

Relacionados

Segurança e Privacidade

Segurança e PrivacidadeO que é passkey e por que ela pode substituir as senhas tradicionais

Segurança e Privacidade

Segurança e PrivacidadeVírus que rouba contas do Discord é vendido por menos de R$ 60

Segurança e Privacidade

Segurança e PrivacidadeVenezuelanos recorrem a VPNs e wallets após ofensiva dos EUA no país

Segurança e Privacidade

Segurança e PrivacidadeCPF vazado na internet: o que fazem com seus dados e como você pode se proteger

Segurança e Privacidade

Segurança e Privacidade